Oltre a rappresentare una pietra miliare nel panorama tecnologico contemporaneo, le blockchain e le Distributed Ledger Technologies (DLT) hanno una storia di evoluzione che affonda le radici in innovazioni pionieristiche. Prima ancora dell’emergere delle blockchain come le conosciamo oggi, alcune soluzioni precursori di DLT stavano gettando le basi per una nuova era di registrazione e condivisione dati sicura e affidabile.

Alcuni esempi di DLT

Surety (1991): L’anno 1991 ha visto la nascita di Surety, un’azienda all’avanguardia che ha sviluppato soluzioni di timestamping elettronico basate su DLT. Questa iniziativa ha anticipato l’importanza di garantire l’integrità dei dati attraverso l’uso della crittografia e ha aperto la strada per futuri sviluppi in termini di verifica e autenticazione delle transazioni.

Guardtime (1995): L’azienda Guardtime, fondata nel 1995, ha svolto un ruolo chiave nella creazione di sistemi crittografici di registrazione temporale basati su DLT. Questa impresa ha persistito nel tempo, mantenendo la sua dedizione alla sicurezza dei dati e all’integrità attraverso l’applicazione di tecnologie DLT.

HashCash (1998): Nel 1998, HashCash ha proposto l’uso di protocolli proof-of-work basati su DLT come risposta alla sfida dello spam nelle email. Questo concetto, che ha ispirato gli algoritmi di mining alla base delle criptovalute, rappresenta un cardine per comprendere le origini delle moderne blockchain.

Blockchain spiegata in modo semplice

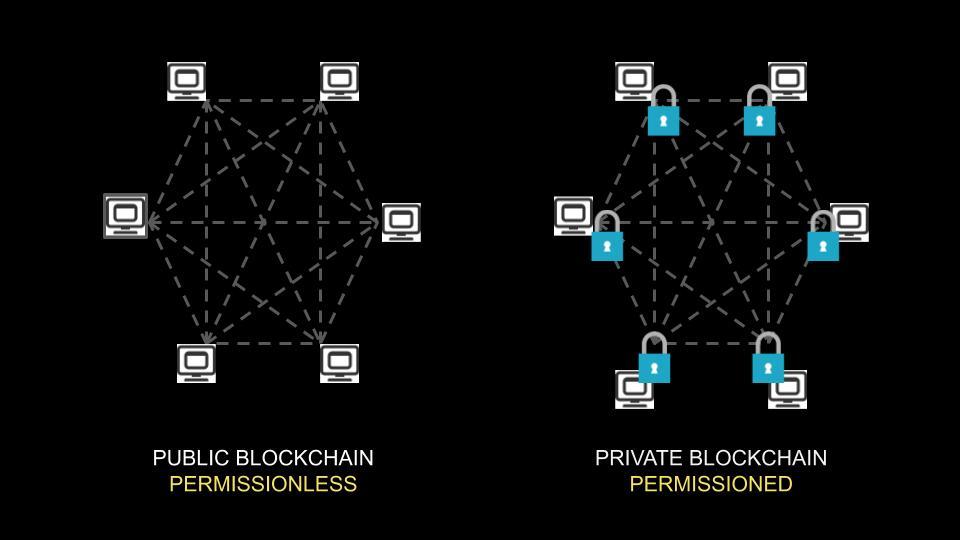

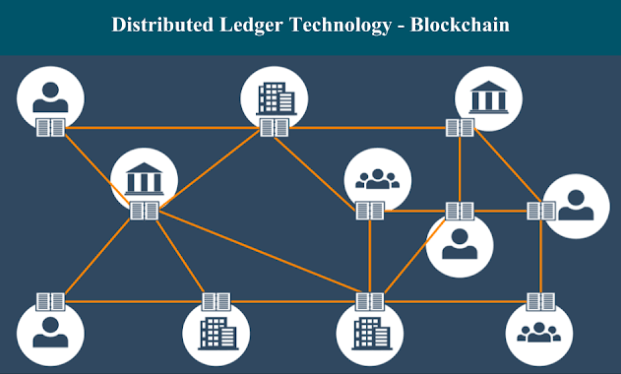

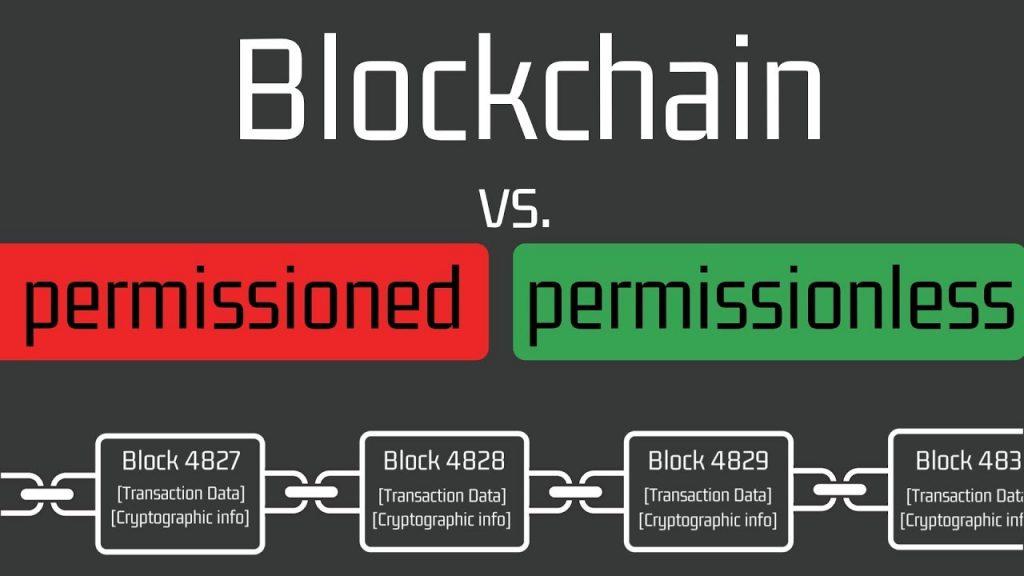

In parole povere, una blockchain è un registro digitale le cui voci sono raggruppate in blocchi concatenati cronologicamente. Questa catena di blocchi è replicata su molteplici computer (nodi) connessi tra loro in una rete peer-to-peer. Ogni blocco è crittograficamente collegato a quello precedente formando una catena sequenziale e immutabile. I nodi possono proporre nuove transazioni e partecipare al processo di consenso distribuito per validare nuovi blocchi. La caratteristica innovativa sta nel fatto che il registro è decentralizzato e condiviso: non esiste un singolo proprietario, ma tutti i partecipanti possono proporre nuove transazioni e prendere parte al processo di validazione attraverso un meccanismo di consenso distribuito. I blocchi, una volta aggiunti alla catena, sono immutabili e le transazioni al loro interno non possono più essere alterate. Questo grazie all’uso della crittografia, che garantisce l’integrità del registro. Tra i vantaggi della blockchain troviamo quindi l’assenza di autorità centrali, la tracciabilità e trasparenza delle transazioni, l’eliminazione di intermediari con relativa riduzione di costi e tempi, l’automatizzazione di processi tramite smart contract e l’immutabilità dei dati registrati. Le blockchain possono essere permissionless (pubbliche) o permissioned (private), a seconda che la partecipazione sia aperta a tutti o limitata a un certo numero di nodi autorizzati. Hanno applicazioni in ambito finanziario, assicurativo, tracciabilità supply chain, voto elettronico, conservazione dati sanitari, e molto altro.

Blockchain Permissionless: Al cuore della decentralizzazione

Le blockchain permissionless, come quelle su cui si basa Bitcoin ed Ethereum, si caratterizzano per la loro apertura a qualsiasi partecipante senza necessità di autorizzazione. Questo accesso senza restrizioni è uno dei pilastri della decentralizzazione, rendendo la rete resistente alla censura e agli attacchi orchestrati. Un aspetto distintivo delle blockchain permissionless è il meccanismo di consenso proof-of-work (PoW), dove i partecipanti, noti come “minatori,” risolvono complessi enigmi matematici per validare le transazioni e proporre nuovi blocchi. Per diventare un nodo sulla rete di una blockchain permissionless, sono necessari requisiti tecnici come la capacità di eseguire il software del nodo e risorse computazionali sufficienti per partecipare alle attività di convalida. Poiché la competizione tra i nodi per risolvere i complessi problemi di PoW richiede potenza di calcolo, la partecipazione dei minatori spesso richiede hardware specializzato e potenza economica.

Blockchain Permissioned: Versatilità e controllo

Le blockchain permissioned, come ad esempio quelle basate su Hyperledger Fabric e Corda, si distinguono per la loro restrizione all’accesso. Prima che un nodo possa partecipare, è necessario ottenere autorizzazione e conformarsi ai requisiti prestabiliti. Questo approccio è particolarmente adatto per scenari in cui l’organizzazione vuole mantenere un maggiore controllo e definire chi può partecipare alla rete. Per divenire un nodo all’interno di una blockchain permissioned, si richiedono spesso processi di registrazione che coinvolgono l’identificazione personale, la verifica delle competenze tecniche e, in alcuni casi, l’approvazione da parte di un’amministrazione centrale. Questi requisiti assicurano che solo attori fidati abbiano accesso alla rete, contribuendo così a preservare la sicurezza e l’integrità delle operazioni.